كيف نحمي أجهزتنا وحساباتنا الإلكترونية من الاختراق؟

أثار عدد من الحوادث والاعتداءات المتعلقة بالتكنولوجيا والأمن السيبراني خلال الفترة الأخيرة المخاوف بشأن مدى إمكانية تعرّض الأجهزة الإلكترونية الشخصية للأفراد أو حتى التابعة للشركات لمثل هذا النوع من الهجمات الإلكترونية.

قد تنجم عن هذه الهجمات الإلكترونية أضرار قد تتضمن سرقة المعلومات، أو الحصول على بيانات شخصية وابتزاز أصحابها، أو النصب والاحتيال، أو إفساد الأجهزة بما عليها من معلومات، ويمكن أن يتخطى كل ذلك لتهديد حياة حامليها.

المخاوف الحالية بشأن الهجمات السيبرانية لا تستبعد أن تتحوّل هذه الأضرار إلى مادية مباشرة، خاصة وسط شكوك تدور حول ما حدث مؤخراً في بعض أجهزة الاتصال اللاسلكية في لبنان، ما أدى إلى انفجارها وسقوط عدد من الشهداء والمصابين.

ما هو الهجوم الإلكتروني؟

الهجوم الإلكتروني هو محاولة لتعطيل أجهزة الكمبيوتر أو سرقة البيانات، أو استخدام نظام كمبيوتر مخترق لشن هجمات إضافية. يستخدم مجرمو الإنترنت طرقاً مختلفة لشنّ هجمات إلكترونية بما في ذلك البرامج الضارة، والتصيّد الاحتيالي، وهجمات رفض الخدمة، وبرامج الفدية.

ما يمكنك فعله لحماية نفسك؟

بحسب نصائح للمستهلك منشورة على الموقع الإلكتروني لإدارة حماية المستهلكين في ولاية واشنطن الأميركية، إليك بعض الخطوات التي يمكنك اتخاذها لحماية أجهزتك وحساباتك الإلكترونية من الهجمات السيبرانية:

– كن حذراً من الروابط والمرفقات والتنزيلات المشبوهة.

– يمكن تضمين البرامج الضارة وبرامج الفدية في الروابط والمرفقات والتنزيلات. تأكّد من أن الرابط أصليّ قبل النقر فوقه.

– يجب عليك دائماً استخدام كلمات مرور قوية وطويلة يصعب اختراقها. استخدم كلمات مرور فريدة، بمعنى كلمة مرور مختلفة لكلّ حساب. يجب ألا يقل طول كلمات المرور عن ثمانية أحرف، وأن تحتوي على أرقام وأحرف خاصة وأحرف كبيرة.

– استخدم المصادقة متعددة الخطوات كلما أمكن ذلك.

– استخدم اتصالات آمنة عبر الإنترنت، مثل استخدام المواقع التي يتضمّن تصفحّها صيغة "HTTPS" إذا كنت ستصل إلى أي معلومات شخصية أو تقدّم أي معلومات شخصية. لا تستخدم المواقع التي تحتوي على شهادات غير صالحة.

– حدِّث برنامج مكافحة الفيروسات بانتظام.

– أبلغ قسم تكنولوجيا المعلومات في العمل بأي شيء مشبوه على أجهزة العمل مثل رسائل البريد الإلكتروني أو الملفات أو الروابط المشبوهة.

نصائح لحماية الهاتف المحمول

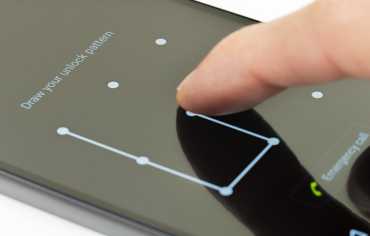

1- قفل الهاتف: اضبط هاتفك على القفل عندما لا تستخدمه وقم بإنشاء رقم تعريف شخصي أو رمز مرور لفتحه. استخدم رمز مرور مكوّناً من 6 أرقام على الأقل. قد تتمكّن أيضاً من فتح هاتفك ببصمة إصبعك أو شبكية العين أو وجهك.

2- تحديث نظام التشغيل والتطبيقات: غالباً ما تتضمّن تحديثات نظام التشغيل الخاص بك تصحيحات وحماية مهمة ضد التهديدات الأمنية. اضبط هاتفك على التحديث تلقائياً. بخلاف ذلك، راقب التحديثات ولا تتأخّر في تشغيلها. قم بتحديث تطبيقاتك أيضاً.

3- نسخ البيانات احتياطياً: انسخ بيانات هاتفك احتياطياً بانتظام إلى السحابة أو الكمبيوتر. بهذه الطريقة، إذا فقدت هاتفك، سيظل بإمكانك الوصول إلى معلوماتك الشخصية.

4- الحصول على ميّزات عند فقد الهاتف: تحتوي أنظمة تشغيل الأجهزة المحمولة على برنامج يساعدك في العثور على هاتفك إذا فقدته، أو قفله أو مسحه إذا كنت تعتقد أن شخصاً ما سرقه. انتقل إلى الإعدادات وقم بتشغيل هذه الميزة.